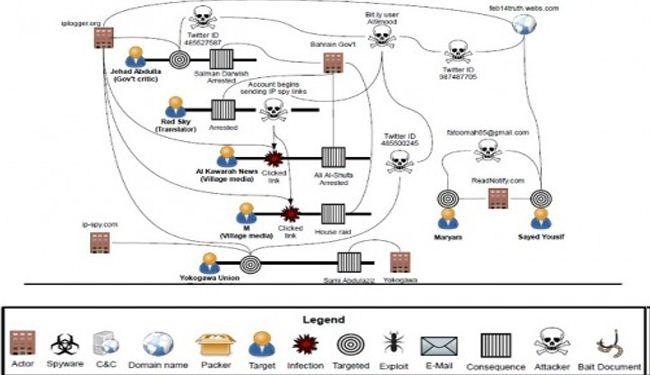

ما الذي تعرفه عن التجسس الإلكتروني الحكومي؟ | منوعات | نافذة DW عربية على حياة المشاهير والأحداث الطريفة | DW | 22.02.2016

Uživatel البحوث القانونية عبدالوهاب بن فضل na Twitteru: „📍المسؤولية الجنائية عن التجسس الإلكتروني في النظام السعودية ➀↢ مشكلة الدارسة وأبعادها ➁↢ ماهية الجريمة التجسس وأركانها ➂↢ المسئولية الجنائية عن جريمة التجسس الإلكتروني

سلاح إلكتروني مرعب "لا دفاع ضده": خبراء يتحدثون عن برنامج التجسس الذي طورته مجموعة NSO - تايمز أوف إسرائيل

PDF) مداخلة جريمة التجسس الإلكتروني نمط جديد من التهديدات السيبرانية الماسّة بأمن دول المنطقة - دراسة سياسية قانونية

التجسس الإلكتروني "الكبير".. مجلس الأمن القومي الأميركي يدرس خيارات الرد وموسكو تنفي الاتهامات | أخبار | الجزيرة نت